Ob Sie nun grünes Licht gegeben haben oder nicht: KI-Besprechungsassistenten gibt es bereits in Ihrem Unternehmen.

Von Zoom und Google Meet bis hin zu Tools von Drittanbietern wie Fireflies, Fathom, Otter und tl;dv nehmen Mitarbeiter mehr denn je Besprechungen auf, transkribieren sie und fassen sie zusammen. Meistens denken sie dabei nicht einmal an Datensicherheit, Compliance oder langfristige Risiken.

Oberflächlich betrachtet sieht es nach einem Produktivitätsgewinn aus. Doch hinter diesem Komfort verbirgt sich ein komplexes Netz aus Schatten-IT, rechtlichen Grauzonen und hochwertigen Daten, die sich Ihrer Kontrolle entziehen.

Dieser Leitfaden zeigt auf, was jeder IT-Leiter beachten muss, bevor die Aufzeichnung von Meetings zur Normalität wird: von Zustimmungsworkflows und Verschlüsselungsstandards bis hin zu Warnhinweisen, rechtlichen Stolpersteinen und den Tools, denen man vertrauen kann.

Lassen Sie uns eintauchen.

Inhaltsübersicht

Sicherheit und Compliance an erster Stelle

Wenn Ihr Team eine Besprechung aufzeichnet, erzeugt es einen neuen Datensatz, der Kundeninformationen, geistiges Eigentum, interne Strategien oder sogar rechtlich sensible Gespräche enthalten kann. Und wie alle Daten müssen auch diese von dem Moment an, in dem sie erstellt werden, geschützt werden.

Im Folgenden sind einige Dinge aufgeführt, die Sie stets im Auge behalten sollten.

Wo werden die Daten gespeichert?

Die meisten KI-Meeting-Tools sind Cloud-basiert, aber das bedeutet nicht, dass sie alle gleich sind.

Fragen Sie:

- Sind die Daten in Ihrer Region gespeichert?

- Können Sie zwischen lokalen, EU- oder US-basierten Servern wählen?

- Sind sie mit den lokalen Gesetzen zur Datenhoheit konform?

- Bieten sie privaten Speicherplatz an? (Werden Ihre Daten zusammen mit den Daten anderer Unternehmen gespeichert, oder können Sie Ihren eigenen, separaten Cloud-Speicher haben?)

Wenn ein Tool Ihre Besprechungsdaten in einem Land speichert, das außerhalb Ihres Regelungsbereichs liegt, könnten Sie unwissentlich gegen GDPR-, HIPAA- oder APPI-Verpflichtungen verstoßen. Dies ist auch dann der Fall, wenn die Konversation Ihren Zoom nie verlassen hat, also überprüfen Sie dies unbedingt.

Zu wissen, wo Ihre Daten gespeichert sind, ist entscheidend für deren Sicherheit. Schließlich können Sie Ihre Daten nicht sicher aufbewahren, wenn Sie nicht wissen, wo sie sind.

Verschlüsselung bei der Übermittlung und im Ruhezustand

Dieser Punkt ist nicht verhandelbar. Die Ende-zu-Ende-Verschlüsselung stellt sicher, dass Aufnahmen, Abschriften und Zusammenfassungen nicht abgefangen oder weitergegeben werden, insbesondere wenn sie über Integrationen wie Slack oder CRM-Tools geteilt werden.

Vergewissern Sie sich, dass Ihr Anbieter die Daten sowohl bei der Übertragung als auch im Ruhezustand verschlüsselt und idealerweise eine Zero-Knowledge-Architektur unterstützt. So bleiben Ihre Gespräche vor neugierigen Blicken geschützt,

Einhaltung von Vorschriften

Zumindest sollten die Werkzeuge die Einhaltung der folgenden Anforderungen nachweisen können:

GDPR (für in der EU ansässige Unternehmen und Kunden)

HIPAA (US-Gesundheitswesen)

SOC 2 (Informationssicherheitsstandards)

APPI (für in Japan ansässige Unternehmen und Kunden)

Wenn sie keine Unterlagen oder eine Erklärung zur Einhaltung der Vorschriften vorlegen können? Das ist das erste Warnsignal.

Im Jahr 2023 waren 82 % der Datenschutzverletzungen in der Cloud auf falsch konfigurierte oder unzureichend gesicherte Cloud-Ressourcen zurückzuführen. Meeting-Aufzeichnungen sind da keine Ausnahme. Sie sind die wahrscheinlichste Art von Daten, die missbraucht werden. Daher sollte jeder IT-Leiter sicherstellen, dass sein Team ein sicheres und konformes Tool verwendet.

Zustimmung ist nicht fakultativ

Die Rechtmäßigkeit der Aufzeichnung ist je nach Land und Staat unterschiedlich. Allein in den USA ist in 11 Bundesstaaten die Zustimmung beider Parteien erforderlich , d. h. alle Gesprächsteilnehmer müssen der Aufzeichnung zustimmen. Diese Zustimmung muss sein:

- Sichtbar (Aufnahme von Benachrichtigungen)

- Prüfbar (Nachweis mit Zeitstempel)

- Automatisiert (so dass die Mitarbeiter es nicht manuell verwalten müssen)

Rote Flagge: Jedes Tool, das mit der Aufzeichnung beginnt, ohne die Teilnehmer dazu aufzufordern oder Einverständniserklärungen zu speichern, stellt ein Risiko für Ihr Rechtsteam dar, insbesondere wenn die Aufzeichnungen extern weitergegeben oder als Beweismittel verwendet werden.

Abgesehen von den gesetzlichen Bestimmungen gehört es einfach zum guten Ton, jemanden um Erlaubnis zu fragen, bevor man ihn aufnimmt. So wie Sie (hoffentlich) nicht anfangen würden, jemandem zu folgen und seine Gespräche aufzuzeichnen, sollten Sie ihn auch nicht heimlich online aufzeichnen.

Wenn Sie noch Überzeugungsarbeit leisten müssen, lesen Sie unseren anderen Artikel darüber, warum Aufnahmen ohne Zustimmung eine schlechte Idee sind.

Schatten-IT und nicht zugelassene Tools

Wollen Sie eine unbequeme Wahrheit hören? Ich sage es Ihnen trotzdem: Selbst wenn Ihr IT-Team keinen Meeting-Assistenten genehmigt hat, haben Ihre Mitarbeiter wahrscheinlich schon einen in den Raum eingeladen.

Von Vertriebsmitarbeitern, die Notizen in Fathom bis hin zu Projektmanagern, die Jaime für Zusammenfassungen verwenden - KI-Besprechungsassistenten sind einfach einzurichten, oft kostenlos und werden auf LinkedIn, Reddit und in Slack-Gruppen für den Vertrieb häufig empfohlen.

Und das macht sie zu einer klassischen Schatten-IT-Bedrohung.

Das Ausmaß des Problems

- 65 % der SaaS-Anwendungen in Unternehmen sind nicht autorisiert. Oft melden sich die Nutzer mit persönlichen E-Mails an, so dass die IT-Abteilung keinen Einblick hat.

- Diese unseriösen Tools machen 30-40 % der IT-Ausgaben in großen Unternehmen aus, was die Budgets belastet und die Risiken erhöht.

- Fast 50 % aller Cyberangriffe gehen inzwischen auf Schatten-IT zurück.

Quelle: Zluri.

Zu dieser Art von Schatten-IT gehören KI-Apps, die Notizen machen:

- Speichern Sie sensible Aufzeichnungen auf nicht verwalteten Servern.

- Fehlende Zugangskontrollen auf Unternehmensebene.

- Automatische Integration mit Tools wie Gmail, Slack oder Notion ohne Aufsicht

Es gibt zahlreiche Tools, die die Teilnehmer weder ausdrücklich um Erlaubnis bitten noch deutlich machen, dass sie überhaupt Aufzeichnungen machen. Tools wie Granola, Jaime, Tactiqund Notta können alle Aufzeichnungen machen, ohne dass jemand davon weiß, was das Risikopotenzial erhöht und eine Verhinderung erschwert.

Warum es passiert

Bei den meisten KI-Meeting-Tools steht die Benutzerfreundlichkeit im Vordergrund. Das ist gut für die Produktivität, bedeutet aber auch, dass sie oft formale Einführungen, rechtliche Prüfungen oder IT-Genehmigungen auslassen.

Die Mitarbeiter wollen einfach nur Hilfe beim Notieren. Was sie nicht wissen, ist, dass sie damit möglicherweise gegen die Datenschutzrichtlinien des Unternehmens verstoßen, vertrauliche Informationen an Dritte weitergeben oder Aufnahmen auf Server außerhalb Ihrer Compliance-Zone hochladen.

Das sind alles schlechte Nachrichten, aber sie lassen sich durch gute, altmodische Bildung verbessern.

Was die IT leisten kann

Sichtbarkeit und Kontrolle sind das A und O. Niemand will Verbote für bestimmte Werkzeuge durchsetzen. Das könnte sogar dazu führen, dass mehr Menschen versteckte Notizzettel verwenden. Beginnen Sie stattdessen damit:

- Erstellung einer kurzen, genehmigten Liste von geprüften Tools.

- Überwachung der Nutzung durch SSO- oder CASB-Lösungen.

- Aufklärung der Teams darüber, was auf dem Spiel steht und wie es sie betrifft.

In einem Bericht von Dashlane aus dem Jahr 2024, gaben 39 % der Mitarbeiter zu, nicht verwaltete Apps zu verwendenund 37 % der Unternehmens-Apps hatten keinen Single-Sign-On-Schutz. Dies stellt eine große Sicherheitslücke dar.

Die Schatten-IT wird nicht verschwinden. Aber mit den richtigen Kontrollen können Sie sie von einem Risiko in einen Wettbewerbsvorteil verwandeln.

Checkliste für die Bewertung von Werkzeugen

Es besteht kein Zweifel daran, dass KI-Tools für Besprechungen auf dem Vormarsch sind. Sie haben bereits die Art und Weise revolutioniert, wie wir Besprechungsnotizen aufnehmen, und sie sind dabei, die Art und Weise zu revolutionieren, wie wir diese Notizen tatsächlich nutzen (denken Sie an automatische CRM-Synchronisationen, KI-Agenten, Nachfassaktionen und zugewiesene Aufgaben). Die eigentliche Frage ist: Welche KI-Notizenmacher gehören in Ihren Stack - und welche nicht?

In einer Umfrage von Zerify aus dem Jahr 2023, äußerten 97 % der IT-Fachleute Bedenken hinsichtlich des Datenschutzes bei Videokonferenzenund 84 % befürchteten, dass ein Verstoß zum Verlust sensibler IP-Daten führen würde. Deshalb sollte jeder IT-Verantwortliche eine Tool-Evaluierung durchführen, um sicherzustellen, dass die Tools konform, nützlich und sicher sind.

Hier ist, worauf jeder IT-Leiter achten sollte, wenn er einen Meeting-Assistenten evaluiert, egal ob es sich um tl;dv, Fireflies, Otter.ai, Fathom oder eine andere zukünftige Plattform handelt, die Ihr Team ausprobieren möchte.

1. Integrationstiefe (nicht nur Breite)

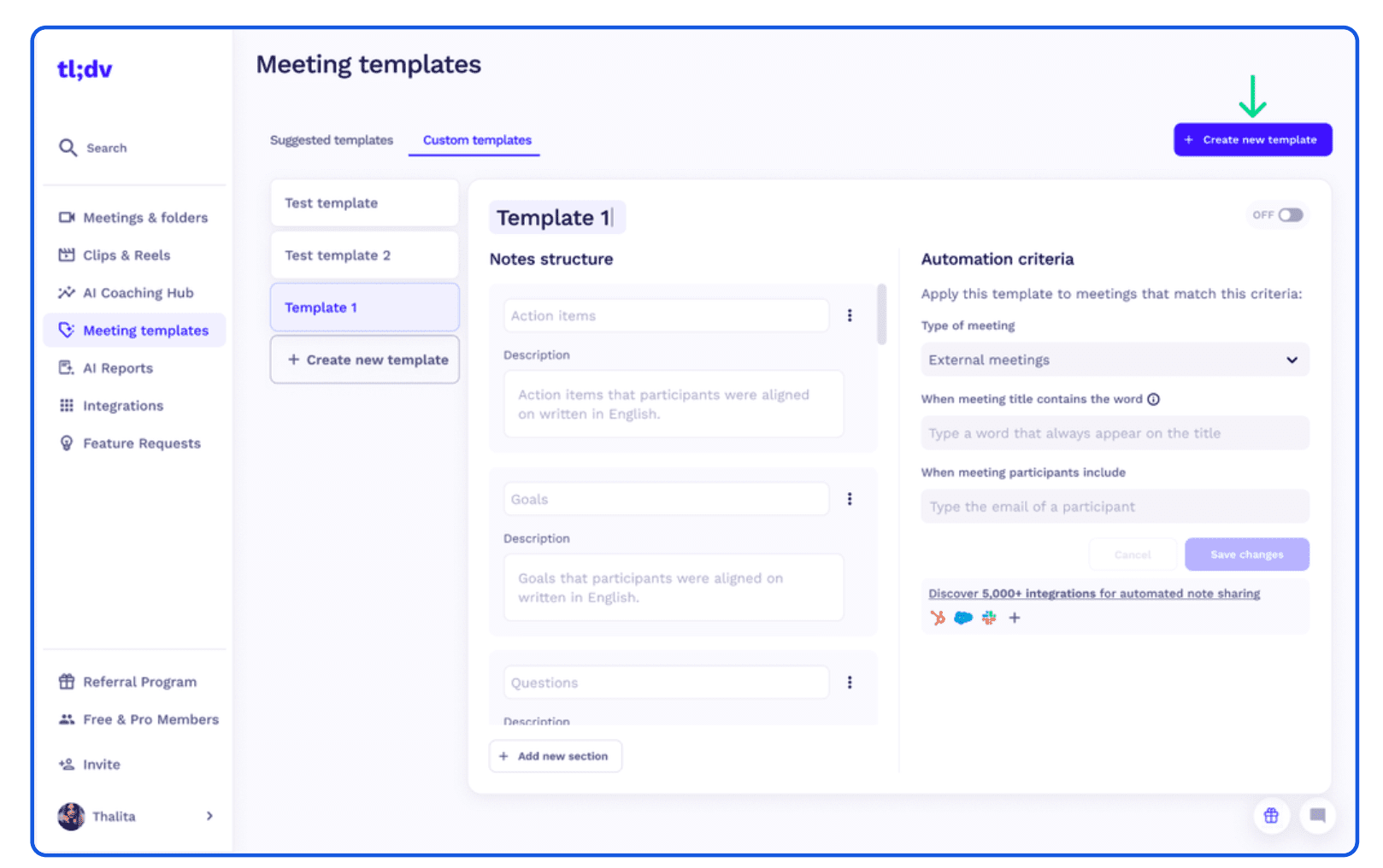

Viele Tools rühmen sich damit, dass sie eine Vielzahl von Integrationen haben. Das ist natürlich eine gute Sache. Je mehr Tools integriert sind, desto wahrscheinlicher ist es, dass Ihre Tools einbezogen werden und die Einrichtung von Arbeitsabläufen zehnmal einfacher wird. tl;dv zum Beispiel ist mit über 5.000 Tools integriert, darunter Hunderte von CRMs, Projektmanagement-Tools und Plattformen für die Zusammenarbeit.

Aber wie tief gehen diese Integrationen? Eine super tiefe Integration zwischen tl;dv und HubSpot bringt viel mehr als zwanzig flache Integrationen zwischen tl;dv und 20 verschiedenen CRMs. Für tl;dv ist es gut, dass wir beides haben.

Aber im Allgemeinen sollten sich IT-Leiter diese Frage stellen:

- Lässt sich das Tool in Ihre Kernsysteme wie CRM, Projektmanagement und Cloud-Speicher integrieren?

- Können Sie kontrollieren , wie sich diese Integrationen verhalten?

- Ist sie schreibgeschützt, schreibfähig oder bidirektional?

Ein guter Tipp ist, Tools zu vermeiden, die Daten synchronisieren, ohne Ihnen Sichtbarkeit oder Versionskontrolle zu bieten. tl;dv beispielsweise ermöglicht es Ihnen, Vorlagen für Besprechungsnotizen zu erstellen, damit Ihre Besprechungsnotizen genau so organisiert sind, wie Sie es wünschen. Diese können dann automatisch mit CRM-Systemen synchronisiert werden, um genau die Felder auszufüllen, die Sie benötigen. Es ist nicht nur ein Kopieren/Einfügen, sondern ein effizienter Weg, genau das auszufüllen, was Sie brauchen, ohne dass Sie sich umständlich darum kümmern müssen.

2. Admin-Kontrollen und Berechtigungen

Ein weiterer Punkt, auf den die IT-Leiter achten sollten, sind die Verwaltungskontrollen und -berechtigungen. Fragen Sie:

- Können Sie Benutzer über SSO, SCIM oder rollenbasierten Zugriff verwalten?

- Gibt es ein Admin-Dashboard mit Analysen, Nutzungseinblicken und toolübergreifender Transparenz?

- Können Sie den Zugriff auf Aufzeichnungen und Abschriften auf Team- oder Domänenebene deaktivieren oder einschränken?

Wenn es keine Verwaltungskonsole gibt, haben Sie keine Kontrolle. Das ist ein unmittelbares Risiko.

Mit tl;dv haben die Administratoren die volle Kontrolle. Sie können nicht nur alle Gespräche ihres Teams automatisch aufzeichnen und freigeben (auch wenn der Administrator selbst nicht anwesend oder eingeladen ist), sie können auch das Löschen verhindern. Das bedeutet, dass ein Vertriebsleiter verhindern kann, dass seine Mitarbeiter versehentlich (oder absichtlich) Anrufe löschen. Dies bewahrt Ihr Team vor versehentlichem Datenverlust und stoppt gleichzeitig böswillige Akteure.

3. Benutzerdefinierte Richtlinien für die Datenaufbewahrung

Weitere Fragen, die IT-Führungskräfte in Bezug auf benutzerdefinierte Datenaufbewahrungsrichtlinien stellen sollten:

- Können Sie Standardaufbewahrungsfristen festlegen (z. B. automatisches Löschen nach 30/60/90 Tagen)?

- Können Sie unterschiedliche Richtlinien für verschiedene Teams anwenden (z. B. Vertrieb vs. Rechtsabteilung)?

Unternehmen mit strengen Compliance-Anforderungen (insbesondere im Finanz-, Rechts- und Gesundheitswesen) benötigen eine vollständige Kontrolle über den Lebenszyklus von Daten und nicht nur eine pauschale Schaltfläche zum Löschen aller Daten.

Die meisten Unternehmenslösungen bieten flexiblere Datenaufbewahrungsrichtlinien, aber es lohnt sich auf jeden Fall, dies zu prüfen. Sie sollten sich nicht ohne sie anmelden.

4. Audit-Protokolle und Verfolgung von Benutzeraktivitäten

Ein subtiler Aspekt, der IT-Leitern bei der Auswahl des richtigen Tools entscheidend hilft, ist die Möglichkeit, die Benutzeraktivität zu verfolgen oder nicht. So kann die IT-Abteilung sehen, welche Funktionen genutzt werden, welche Aspekte des Tools den größten Nutzen bringen und welche überhaupt nicht genutzt werden. Es ist eine großartige Möglichkeit, um zu überwachen, was mehr Schulung, Onboarding oder Anreize benötigt, im Gegensatz zu dem, was gänzlich gestrichen werden kann.

Denken Sie bei der Auswahl eines Tools für Ihr Team oder Ihre Organisation an diese Fragen:

- Können Sie sehen, wer wann auf was zugegriffen hat und welche Aktionen er durchgeführt hat?

- Werden Sie auf unbefugten Zugriff oder Datenexporte aufmerksam gemacht?

Wenn die Plattform exportierbare Protokolle für Sicherheitsaudits anbietet, umso besser!

5. Export-, Lösch- und Download-Rechte

Niemand will ein Tool, das keine Möglichkeit zum Exportieren oder Herunterladen bietet. Wenn die Aufzeichnungen in der Plattform gefangen sind, sind sie eigentlich nicht sehr nützlich. Informieren Sie sich immer über die Export-, Lösch- und Download-Rechte , bevor Sie Ihr gesamtes Unternehmen auf einen restriktiven Plan festlegen.

- Können Sie Transkripte und Aufzeichnungen in strukturierten Formaten (z. B. JSON, CSV, MP4) herunterladen?

- Können Sie Besprechungsdaten vollständig löschen und nicht nur aus der Benutzeroberfläche "ausblenden"?

Dies ist von entscheidender Bedeutung im Falle des Rechts auf Vergessenwerden (GDPR), des Ausscheidens von Mitarbeitern oder bei rechtlichen Schritten.

Die richtige Plattform sollte die Einhaltung der Vorschriften erleichtern, nicht erschweren. Und sie sollte mit Ihrem Sicherheitssystem zusammenarbeiten, nicht um es herum. Diese Checkliste ist Ihre erste Verteidigungslinie gegen jedes potenziell schädliche Tool.

Mitarbeiterschulung und Verwendungsrichtlinien

Selbst das sicherste Programm der Welt kann Sie nicht vor einem schlecht ausgebildeten Benutzer schützen.

Ihr Team weiß vielleicht, wie man Besprechungen aufzeichnet, aber wissen sie auch, wann sie es tun sollten, wie sie es offenlegen können und was danach mit den Daten geschieht?

Als IT-Leiter ist es nicht nur Ihre Aufgabe, Tools zu genehmigen, sondern auch die Standards für deren verantwortungsvollen Einsatz festzulegen. Im Wesentlichen sind Sie dafür verantwortlich, dass jeder in Ihrem Unternehmen weiß, wie man diese Tools einsetzt, ohne Daten und Privatsphäre zu gefährden. Dies ist besonders wichtig, wenn Sie mit sensiblen Kundendaten zu tun haben.

Legen Sie die Grundregeln fest

Enthalten Sie Leitlinien zu:

- Wann ist eine Aufzeichnung sinnvoll (z. B. bei internen Besprechungen oder Kundengesprächen)?

- Welche Plattformen sind zugelassen

- Wer ist Eigentümer der Aufzeichnung - der Nutzer? Dem Unternehmen? Dem Gesetzgeber?

- Wie Aufnahmen und Zusammenfassungen weitergegeben werden können (oder nicht)

Eine der schnellsten und einfachsten Möglichkeiten, dies zu tun, ist die Veröffentlichung eines kurzen "Spickzettels für Aufzeichnungsrichtlinien" und dessen Einbindung in die Einarbeitung neuer Mitarbeiter und Führungskräfte.

Einverständnis als bewährtes Verfahren lehren

Selbst in Regionen, in denen nur eine Partei zustimmt, sollten Sie die Kraft der aktiven Transparenz stärken:

- Informieren Sie die Teilnehmer immer darüber, dass die Aufzeichnung läuft

- Verwenden Sie Tools, die klare visuelle Indikatoren anzeigen (z. B. Banner, Warnhinweise, verbale Aufforderungen)

- Respekt für nichtöffentliche Gespräche oder heikle Momente verstärken

Mitarbeiter, die kostenlose Tools verwenden, die keine visuellen oder akustischen Zustimmungswarnungen anzeigen, sind ein deutliches Warnsignal, das frühzeitig beachtet werden muss. Dies gilt umso mehr für Kundenanrufe, bei denen die Gefahr besteht, dass sensible Informationen über Personen oder Unternehmen außerhalb des eigenen Unternehmens durchsickern.

Ausbildungsangelegenheiten

Der Endbenutzer wird oft als das schwächste Glied in der Sicherheitskette angesehen, da über 90 % der Sicherheitsvorfälle auf menschliches Versagen zurückzuführen sind. Außerdem sind 30 % der Sicherheitsverletzungen auf interne Akteure zurückzuführen, die entweder böswillig oder einfach nur unwissend sind.

Mit anderen Worten: Ihr Werkzeug ist nicht das Problem. Ihr am wenigsten geschulter Mitarbeiter ist es.

Um das zu ändern, müssen die Mitarbeiter geschult, eingearbeitet und mit bewährten Verfahren vertraut gemacht werden. Das Gute an KI-Meeting-Recordern ist, dass es einfach ist, die Nutzung zu vermitteln. Sie können das Tool selbst nutzen, um andere zu schulen.

Verantwortungsvolle Nutzung als Standard festlegen

Wann immer möglich, automatisieren Sie bewährte Verfahren. Sie können Tools verwenden, die zur Zustimmung auffordern und automatische Löschvorgaben anbieten, um das Horten von Daten zu begrenzen. Auch durch die Bereitstellung von Vorlagen für Haftungsausschlüsse, die Mitarbeiter kopieren und einfügen können, lassen sich viele dieser Probleme vermeiden.

Ein gutes Tool fragt jedoch bereits von selbst nach der Erlaubnis der anderen Besprechungsteilnehmer. Sie müssen keinen Finger krumm machen.

Ein einfaches Beispiel könnte lauten: "Diese Sitzung wird aufgezeichnet, um Notizen zu machen und die interne Dokumentation zu unterstützen. Bitte lassen Sie uns wissen, wenn Sie nicht aufgezeichnet werden möchten.

Je reibungsloser Sie gutes Verhalten gestalten, desto wahrscheinlicher ist es, dass die Menschen es befolgen.

Aus diesem Grund verschickt tl;dv im Vorfeld von Sitzungen E-Mails, um die Erlaubnis einzuholen. Einige Tools, die mittendrin einsteigen, bieten ein Pop-up-Fenster, um anzukündigen, dass sie aufzeichnen, aber sie bieten kaum Möglichkeiten zur Ablehnung. Wenn es Ihnen nicht gefällt, müssen Sie das Gespräch einfach verlassen oder den Administrator bitten, es zu beenden.

Die Rechtslandschaft

Die Aufzeichnung einer Sitzung ist nicht nur eine technische, sondern auch eine rechtliche Angelegenheit. Und je nachdem, wo sich Ihre Teilnehmer befinden, könnte Ihr Unternehmen bei unsachgemäßer Handhabung in ernsthafte Schwierigkeiten geraten.

Dies ist der Punkt, an dem viele Teams - vor allem global verteilte Teams - überrumpelt werden.

Zustimmungsgesetze: Einparteien- vs. Zweiparteien-Gesetze

- In den USA gibt es in 38 Bundesstaaten Gesetze, die eine Einverständniserklärung vorsehen, d. h. nur eine Person muss wissen, dass der Anruf aufgezeichnet wird.

- In 11 Staaten (darunter Kalifornien, Florida und Pennsylvania) ist jedoch die Zustimmung beider Parteien (oder aller Parteien) erforderlich.

- In der EU ist nach der Datenschutz-Grundverordnung (GDPR) in der Regel eine ausdrückliche Zustimmung für Aufnahmen erforderlich, insbesondere wenn personenbezogene oder identifizierende Daten erfasst werden.

- APPI (Japan) und PIPEDA (Kanada) legen ähnlich strenge Standards für den Datenschutz und die Offenlegung fest.

Wenn Ihr Tool automatisch mit der Aufzeichnung beginnt, ohne dass Sie um Zustimmung gebeten oder diese eingeholt haben, verstoßen Sie möglicherweise gegen das Gesetz, ohne es zu wissen.

Sind Abschriften rechtlich verwertbar?

Ja. In vielen Gerichtsbarkeiten können Aufzeichnungen, Abschriften und KI-generierte Zusammenfassungen in Gerichtsverfahren oder internen Untersuchungen als auffindbar angesehen werden.

Das bedeutet:

- Ungenauigkeiten in den KI-Zusammenfassungen könnten problematisch sein

- Die Daten müssen sicher gespeichert und bei Bedarf abrufbar sein.

- Sie können gesetzlich verpflichtet sein, bestimmte Abschriften zu löschen oder vorzulegen.

Auch wenn es nicht ganz dasselbe ist, hat Sam Altman, der Gründer von OpenAI, gerade zugegeben, dass alles, was Sie ChatGPT sagen, vor Gericht gegen Sie verwendet werden kann und wird.

AI-Zusammenfassungen ≠ Juristische Aufzeichnungen

Zwar fassen viele Tools Besprechungen inzwischen automatisch zusammen, doch handelt es sich bei den Zusammenfassungen um Interpretationen, nicht um Fakten. Wenn sich Ihre Teams auf diese Zusammenfassungen als alleinige "Aufzeichnungen" des Gesprächs verlassen, kann dies zu Streitigkeiten führen, insbesondere in rechtlichen oder personalpolitischen Angelegenheiten.

Sorgen Sie dafür, dass Ihre Mitarbeiter Bescheid wissen:

- AI-Zusammenfassungen sind hilfreich, aber nicht endgültig

- Bei Besprechungen, die für die Einhaltung von Vorschriften wichtig sind, kommt es auf die Originalaufzeichnung und die Abschrift an.

Was die IT tun sollte

- Sicherstellen, dass alle Tools regionsspezifische Zustimmungsmechanismen unterstützen

- Speichern eines Protokolls der Zustimmungsprüfung mit Zeitstempeln für jede Sitzung

- Aufklärung der Teams über die rechtliche Auffindbarkeit von Abschriften und Aufzeichnungen

- Standardmäßig mehr Transparenz, nicht weniger

Denken Sie daran: Bei der Einhaltung von Vorschriften geht es nicht nur um das Ankreuzen von Kästchen, sondern um den Schutz des Rufs Ihres Unternehmens, des Vertrauens Ihrer Mitarbeiter und der rechtlichen Grundlage.

Überlegungen zu Leistung, Speicherung und Kosten

KI-Besprechungsassistenten mögen sich wie "einsatzbereite" Tools anfühlen, aber unter der Haube können sie im Stillen enorme Datenmengen, Speicherkosten und Leistungsprobleme anhäufen.

Als IT-Leiter sind Sie nicht nur für die Genehmigung des Tools verantwortlich, sondern auch dafür, was passiert, wenn es skaliert wird.

Wer ist Eigentümer der Daten: Ihnen oder dem Anbieter?

Das ist nicht immer klar. Einige Anbieter behalten sich das Recht vor, Ihre Sitzungsdaten auf unbestimmte Zeit zu speichern oder zu verarbeiten, insbesondere im Rahmen von Free-Tier-Vereinbarungen. Fragen Sie immer nach:

- Sind Ihre Meeting-Daten übertragbar?

- Kann es in brauchbare Formate exportiert werden (z.B. MP4, TXT, JSON)?

- Können Sie den Zugang widerrufen oder die Löschung für alle Systeme beantragen?

Achten Sie auf Anbieter, die Datenverarbeitungsverträge (Data Processing Agreements, DPA) anbieten und die Grenzen des Dateneigentums klar definieren.

Mit ein wenig Recherche können Sie in der Regel online finden, wonach Sie suchen. Wenn nicht, werden die meisten Unternehmen es Ihnen bei einem Verkaufsgespräch sagen. Wenn sie es nicht wissen oder nicht antworten, ist das ein Zeichen dafür, dass Sie sich woanders umsehen sollten.

Wie lange werden die Aufzeichnungen aufbewahrt?

- Gibt es Standardaufbewahrungsfristen?

- Können Sie benutzerdefinierte Ablaufrichtlinien pro Team, Region oder Anwendungsfall festlegen?

- Erlaubt die Plattform die automatische Bereinigung oder Kennzeichnung veralteter Daten?

Die langfristige Speicherung von Videodateien und Transkripten kann Ihre Cloud-Nutzung unbemerkt aufblähen. Schlimmer noch: Ihre sensiblen Daten könnten jahrelang herumliegen.

Versteckte Kostenfallen

Kostenlose Angebote sind oft mit unsichtbaren Kosten verbunden, vor allem wenn man an die Sicherheit und den Datenschutz denkt.

- Begrenzte Transkriptionsminuten

- Begrenzte Integrationen (z. B. CRM-Synchronisierung nur für bezahlte Stufen)

- Mehrkosten pro Benutzer oder pro Aufzeichnung

Wenn Sie die Nutzung abteilungsübergreifend skalieren wollen, sollten Sie sicherstellen, dass das von Ihnen gewählte Tool auch wirklich funktioniert:

- Bietet Preisstaffelungen für Unternehmen mit Volumenflexibilität

- Keine plötzlichen Gebühren pro Sitzplatz für nachgelagerte Funktionen wie Admin-Zugang, SSO oder Speicherung

Denken Sie immer daran, dass die durchschnittlichen Kosten einer Datenschutzverletzung im Jahr 2023 bei 4,45 Millionen Dollar liegen werden, ein Anstieg um 15 % in nur drei Jahren. Wenn Sie bei der sicheren Speicherung oder der ordnungsgemäßen Löschung von Daten sparen, ist das keine Kostenersparnis, sondern eine Belastung. In Anbetracht dieser Statistik sollten Sie zweimal darüber nachdenken, ob Sie ein billigeres Tool nur wegen seines Preises in Betracht ziehen.

Leistung unter Druck

Die Anzahl der Mitarbeiter ist nicht alles, was zählt, wenn es um Skalierbarkeit geht. Ihr KI-Assistent muss eine konsistente Leistung erbringen, auch wenn mehr als 20 Mitarbeiter gleichzeitig Anrufe aufzeichnen. Bedenken Sie das:

- Kann das Tool gleichzeitige Aufzeichnungen in großen Teams verarbeiten?

- Erfolgt die Transkription in Echtzeit oder verzögert unter Last?

- Verlangsamen sich Integrationen, wenn sie mit großen Plattformen wie Salesforce oder HubSpot verbunden sind?

Die Schlussfolgerung? Achten Sie nicht nur darauf, wie ein Meeting-Tool funktioniert, sondern auch darauf, was es kostet, was es speichert und wie es skalierbar ist. Denn auf Unternehmensebene multiplizieren sich kleine Ineffizienzen schnell.

Kurzreferenz:🚩Red Flags🚩to Look Out For

Bevor Sie einen KI-Besprechungsassistenten genehmigen (oder übernehmen), finden Sie hier eine kurze Checkliste mit Warnhinweisen, die bei jedem IT-Leiter sofort Bedenken auslösen sollten:

🚩 Keine Verschlüsselungsrichtlinien

Wenn die Plattform nicht klar angibt, wie sie die Daten bei der Übertragung und im Ruhezustand verschlüsselt, sollten Sie davon ausgehen, dass sie es nicht tut.

🚩 Fehlende Arbeitsabläufe für die Zustimmung

Keine automatischen Aufforderungen zur Zustimmung? Keine sichtbaren Aufzeichnungsindikatoren? Kein Prüfpfad? Das ist ein rechtliches Problem, das nur darauf wartet, gelöst zu werden.

🚩 Außerhalb Ihrer Region gespeicherte Daten

Die Voreinstellung auf US-amerikanische oder internationale Server, ohne Ihnen die Wahl zu lassen, verstößt gegen die Datensouveränität und kann einen Verstoß gegen GDPR oder APPI darstellen.

🚩 Kein Admin-Dashboard oder Benutzersichtbarkeit

Wenn Sie nicht sehen können, wie das Tool in Ihrem Unternehmen genutzt wird, oder den Zugriff nach Team, Rolle oder Region steuern können, befinden Sie sich im Blindflug.

🚩 Keine Einstellungen zur Datenlöschung oder -aufbewahrung

Wenn Abschriften und Aufzeichnungen standardmäßig "für immer" gespeichert werden, bauen Sie langfristige Compliance-Schulden auf.

🚩 AI-Zusammenfassungen, die als endgültige Aufzeichnungen verwendet werden

Zusammenfassungen sind hilfreich, aber sie sind immer noch Interpretationen. Wenn man sich auf sie verlässt, ohne sie mit Rohprotokollen zu untermauern, kann dies zu falschen Darstellungen führen, insbesondere bei Streitigkeiten oder Ermittlungen.

🚩 Keine Exportierbarkeit oder Übertragbarkeit

Können Sie Daten in brauchbaren Formaten extrahieren, wenn Sie die Plattform wechseln wollen? Wenn nicht, sind Sie gebunden - oder schlimmer noch, der Gnade des Anbieters ausgeliefert.

🚩 Kostenlose Tarife ohne klare Datenpolitik

Wenn die Anmeldung kostenlos und schnell ist, haben Ihre Mitarbeiter sie wahrscheinlich bereits durchgeführt. Das bedeutet, dass Ihre Daten möglicherweise bereits irgendwo außerhalb Ihres Sicherheitsbereichs liegen. Dieses Problem lässt sich nur durch Aufklärung und vielleicht ein anonymes technisches Audit lösen.

Verwenden Sie diese Liste als Ihren internen Schnüffeltest. Wenn ein Tool eine oder zwei (oder mehr) dieser roten Fahnen auslöst, betrachten Sie es als unsicher.

Was jeder IT-Leiter als nächstes tun sollte

KI-Besprechungsassistenten sind nicht mehr wegzudenken. Und das sollte kein Alptraum sein, nicht einmal für IT-Leiter. Eigentlich ist es sogar eine gute Sache.

Sie können Arbeitsabläufe rationalisieren, die Kundenbindung verbessern und die mühsame manuelle Aufzeichnung von Notizen überflüssig machen. Aber sie bringen auch eine neue Art von Risiko mit sich: unsichtbare Tools, die vertrauliche Gespräche erfassen, sie an einem unbekannten Ort speichern und weit außerhalb Ihres Governance-Rahmens arbeiten.

Die Lösung ist nicht, sie zu blockieren. Sie besteht darin, die Einführung selbst in die Hand zu nehmen.

Hier sind fünf einfache Schritte, die Sie aus diesem Artikel übernehmen können:

Erstellen Sie eine genehmigte Liste von Aufzeichnungstools

Vet-Plattformen für Sicherheit, Handhabung von Einwilligungen, Speicherort und Compliance-Zertifizierungen (GDPR, SOC 2, HIPAA, etc.).Erstellen Sie unternehmensweite Nutzungsrichtlinien

Legen Sie fest, wann eine Aufzeichnung angebracht ist, was offengelegt werden muss und wie Aufzeichnungen/Transkripte weitergegeben oder gespeichert werden sollten.Standardisieren Sie die Arbeitsabläufe für Einwilligungen

Machen Sie Einwilligungsaufforderungen und Prüfprotokolle unverzichtbar, selbst in Ländern, in denen es nur eine Einwilligung gibt.Legen Sie eindeutige Datenrichtlinien fest

Automatisieren Sie die Löschungsfristen. Segmentieren Sie den Zugriff nach Rollen. Verfolgen Sie alles mit Audit-Protokollen.Schulen Sie Ihre Teams und machen Sie es ihnen leicht, das Richtige zu tun

Statten Sie Ihre Mitarbeiter mit Vorlagen, Haftungsausschlüssen und visuellen Hinweisen aus. Wählen Sie Tools, die die Einhaltung von Vorschriften mühelos machen.

Der Aufstieg der KI-Meeting-Tools ist eine Chance für die IT-Abteilung, eine Führungsrolle zu übernehmen. Die Einführung von Technologien ist eine Sache, aber die Verwaltung von Daten ist noch wichtiger, und sie wird mit den Jahren immer wichtiger.

Die richtige Aufzeichnungsrichtlinie schützt Ihre Mitarbeiter, Ihre Daten und Ihren Ruf.

Bevor Ihr Team also auf Aufnahme drückt, sollte die IT-Abteilung auf Pause drücken und die Regeln festlegen.

FAQ für IT-Führungskräfte: Wichtige Fragen vor der Genehmigung von Meeting-Aufzeichnungen

Ist es legal, wenn mein Team Sitzungen ohne Zustimmung aufzeichnet?

Das hängt davon ab, wo sich Ihre Teilnehmer befinden.

In den USA ist in 11 Bundesstaaten die Zustimmung von zwei Parteien (allen Parteien) erforderlich.

In der EU verlangt die Datenschutz-Grundverordnung im Allgemeinen eine ausdrückliche und informierte Zustimmung.

In Japan setzt APPI strenge Gesetze zum Umgang mit Daten durch.

Best Practice: Verwenden Sie immer Tools mit eingebauten Zustimmungsaufforderungen und Prüfprotokollen.

Auch wenn es in Ihrem Land keine strenge gesetzliche Vorschrift gibt, sollten Sie um Erlaubnis bitten, bevor Sie jemanden (unter welchen Umständen auch immer) aufnehmen.

Was sind die größten Sicherheitsrisiken bei KI-Meeting-Assistenten?

Die wichtigsten Risiken sind:

Schatten-IT (nicht autorisierte Tools, die die IT-Governance umgehen)

Aufzeichnungen, die in nicht konformen Regionen gespeichert sind

Schlechte oder fehlende Verschlüsselung

Keine Sichtbarkeit für Administratoren oder Datenkontrollen

Dies kann zu Datenschutzverletzungen, Bußgeldern wegen Nichteinhaltung von Vorschriften und rechtlichen Risiken führen.

Können KI-generierte Zusammenfassungen als rechtliche Aufzeichnungen verwendet werden?

Nicht zuverlässig. KI-Zusammenfassungen sind Interpretationen, keine Abschriften. Sie können wichtige Details falsch darstellen oder auslassen und sollten nicht als einzige Quelle der Wahrheit in Rechts- oder Personalangelegenheiten verwendet werden.

Worauf sollte ich achten, wenn ich ein Meeting-Assistententool evaluiere?

Beginnen Sie mit diesen wichtigen Dingen:

Datenverschlüsselung (während der Übertragung und im Ruhezustand)

Regionale Workflows für die Zustimmung

Verwaltungs-Dashboard mit Nutzungsübersicht

Rollenbasierte Zugriffskontrollen

Funktionen zur Aufbewahrung, Löschung und zum Export von Daten

SOC 2 / GDPR / HIPAA / APPI-Konformität

Wie kann ich das Risiko verringern, dass Mitarbeiter nicht zugelassene Werkzeuge verwenden?

Erziehen, nicht bestrafen.

Erstellung einer Liste geprüfter Tools

Verwendung von SSO/CASB zur Überwachung der App-Nutzung

Klare Richtlinien und Einführungsleitfäden

Erklären Sie die Risiken in einfachen, praxisnahen Begriffen

Gelten Sitzungsaufzeichnungen als "sensible Daten"?

Auf jeden Fall - sie enthalten oft:

Persönlich identifizierbare Informationen (PII)

Geistiges Eigentum (IP)

Interne strategische Diskussionen

Diese fallen unter die meisten Datenschutzbestimmungen und sollten wie jede andere sensible Datenquelle behandelt werden.

Wer ist Eigentümer der Besprechungsdaten - der Mitarbeiter, das Tool oder das Unternehmen?

Im Idealfall tut Ihr Unternehmen dies, aber nur, wenn:

Sie haben eine ordnungsgemäße DPA (Datenverarbeitungsvereinbarung) unterzeichnet.

Das Tool ermöglicht den Export und das Löschen von Daten

Sie haben die Eigentumsverhältnisse in Ihrer internen Richtlinie ausdrücklich festgelegt

Wie lange sollten die Aufnahmen aufbewahrt werden?

Nur so lange wie nötig.

Am besten ist es, Standard-Aufbewahrungsrichtlinien zu definieren (z. B. automatisches Löschen nach 30/60/90 Tagen) und diese je nach Team anzupassen (z. B. Vertrieb vs. Rechtsabteilung). Langfristige Speicherung = langfristiges Risiko.