Que vous les ayez validés ou non, les assistants de réunion IA sont déjà présents dans votre organisation.

De Zoom et Google Meet à des outils tiers tels que Fireflies, Fathom, Otter et tl;dv, les employés enregistrent, transcrivent et résument les réunions plus que jamais. Le plus souvent, la sécurité des données, la conformité ou les risques à long terme ne leur viennent même pas à l'esprit.

En apparence, il s'agit d'un gain de productivité. Mais sous cette commodité se cache un réseau complexe d'informatique parallèle, de zones grises juridiques et de données de grande valeur qui échappent à votre contrôle.

Ce guide décrit ce que chaque responsable informatique doit prendre en compte avant que l'enregistrement des réunions ne devienne habituel: des flux de travail de consentement et des normes de cryptage aux signaux d'alerte, en passant par les pièges juridiques et les outils dignes de confiance.

Plongeons dans le vif du sujet.

Table des matières

La sécurité et la conformité d'abord

Lorsque votre équipe enregistre une réunion, elle génère un nouvel ensemble de données qui peut comprendre des informations sur les clients, la propriété intellectuelle, la stratégie interne ou même des conversations juridiquement sensibles. Et comme toutes les données, elles doivent être protégées dès leur création.

Voici quelques éléments qu'il convient de garder à l'esprit à tout moment.

Où sont stockées les données ?

La plupart des outils de réunion AI sont basés sur le cloud, mais cela ne signifie pas qu'ils sont tous égaux.

Demandez :

- Les données sont-elles stockées dans votre région ?

- Pouvez-vous choisir entre des serveurs locaux, européens ou américains ?

- Sont-ils conformes aux lois locales sur la souveraineté des données ?

- Proposent-ils un stockage privé ? (En d'autres termes, vos données sont-elles stockées avec celles d'autres organisations ou pouvez-vous disposer de votre propre espace de stockage dans le nuage).

Si un outil stocke les données de votre réunion dans un pays qui ne fait pas partie de votre zone de réglementation, vous pourriez, sans le savoir, enfreindre les obligations du GDPR, de l'HIPAA ou de l'APPI. C'est toujours le cas, même si la conversation n'a jamais quitté votre appel Zoom .

Il est essentiel de savoir où sont stockées vos données pour les garder en sécurité. Après tout, vous ne pouvez pas assurer la sécurité de vos données si vous ne savez pas où elles se trouvent.

Chiffrement en transit et au repos

Ce point n'est pas négociable. Le chiffrement de bout en bout garantit que les enregistrements, les transcriptions et les résumés ne sont pas interceptés ou divulgués, en particulier lorsqu'ils sont partagés par le biais d'intégrations telles que Slack ou les outils CRM.

Assurez-vous que votre fournisseur crypte à la fois en transit et au repos, et qu'il prend idéalement en charge l'architecture "zéro connaissance". Vos conversations seront ainsi à l'abri des regards indiscrets,

Conformité réglementaire

Au minimum, les outils doivent être en mesure de démontrer qu'ils sont conformes :

GDPR (pour les entreprises et les clients basés dans l'UE)

HIPAA (soins de santé aux États-Unis)

SOC 2 (normes de sécurité de l'information)

APPI (pour les entreprises et les clients basés au Japon)

S'ils ne peuvent pas fournir de documentation ou de déclaration de conformité ? C'est le premier signal d'alarme.

En 2023, 82 % des violations de données dans le nuage concerneront des actifs mal configurés ou mal sécurisés. Les enregistrements de réunions ne font pas exception. Il s'agit du type de données le plus susceptible de faire l'objet d'une violation, de sorte que tout responsable informatique a intérêt à s'assurer que son équipe utilise un outil sûr et conforme.

Le consentement n'est pas facultatif

La légalité de l'enregistrement varie selon les pays et les États. Rien qu'aux États-Unis, 11 États exigent le consentement des deux parties, ce qui signifie que tous les participants à l'appel doivent accepter d'être enregistrés. Ce consentement doit être :

- Visible (enregistrement des notifications)

- Auditable (preuve horodatée)

- Automatisé (les employés n'ont pas à le gérer manuellement)

Drapeau rouge : Tout outil qui commence à enregistrer sans demander l'avis des participants ou sans enregistrer le consentement des personnes concernées met votre équipe juridique en danger, en particulier si les enregistrements sont partagés avec l'extérieur ou utilisés comme preuves.

Outre la loi, il est tout simplement de bon ton de demander la permission à quelqu'un avant de l'enregistrer. Tout comme vous ne commenceriez pas (je l'espère) à suivre quelqu'un et à enregistrer ses conversations en personne, vous ne devriez pas non plus l'enregistrer secrètement en ligne.

Si vous avez encore besoin d'être convaincu, lisez notre autre article sur les raisons pour lesquelles l'enregistrement sans consentement est une mauvaise idée.

L'informatique fantôme et les outils non approuvés

Vous voulez entendre une vérité qui vous met mal à l'aise ? Je vais quand même vous la dire : même si votre équipe informatique n'a pas approuvé l'utilisation d'un assistant de réunion, vos employés en ont probablement déjà invité un dans la salle.

Des représentants commerciaux qui enregistrent des notes dans Fathom aux chefs de projet utilisant Jaime pour les résumés, les assistants de réunion IA sont faciles à mettre en place, souvent gratuits, et largement recommandés sur LinkedIn, Reddit et les groupes Slack de vente.

Cela en fait une menace classique de l'informatique parallèle.

L'ampleur du problème

- 65 % des applications SaaS dans les entreprises ne sont pas approuvées. Souvent, les utilisateurs s'inscrivent avec des courriels personnels et échappent ainsi à la visibilité du service informatique.

- Ces outils malveillants représentent 30 à 40 % des dépenses informatiques des grandes entreprises, ce qui pèse sur les budgets et augmente les risques.

- Près de 50 % des cyberattaques proviennent aujourd'hui de l'informatique parallèle.

Source : Zluri.

Ce type d'informatique fantôme comprend les applications de prise de notes par IA qui :

- Stocker des enregistrements sensibles sur des serveurs non gérés.

- Absence de contrôles d'accès de niveau entreprise.

- Intégration automatique avec des outils tels que Gmail, Slack ou Notion sans surveillance

Il existe de nombreux outils qui ne demandent pas explicitement l'autorisation des participants et qui n'indiquent pas clairement qu'ils enregistrent. Des outils tels que Granola, Jaime, Tactiqet Notta peuvent tous enregistrer sans que personne ne le sache, ce qui augmente le risque potentiel et rend la prévention difficile.

Pourquoi cela se produit-il ?

La plupart des outils de réunion AI privilégient la facilité d'utilisation. C'est une excellente chose pour la productivité, mais cela signifie qu'ils ignorent souvent l'intégration formelle, les examens juridiques ou les approbations informatiques.

Les employés veulent simplement de l'aide pour prendre des notes. Ce qu'ils ne réalisent pas, c'est qu'ils risquent d'enfreindre les politiques de l'entreprise en matière de données, de partager des informations confidentielles avec des tiers ou de télécharger des enregistrements sur des serveurs situés en dehors de votre zone de conformité.

C'est une mauvaise nouvelle, mais elle peut être améliorée par une bonne vieille éducation.

Ce que les TI peuvent faire

La visibilité et la gouvernance sont primordiales. Personne ne veut interdire des outils spécifiques. Cela pourrait même augmenter le nombre de personnes qui utilisent des preneurs de notes cachés. Commencez plutôt par :

- Créer une courte liste d'outils approuvés.

- Contrôle de l'utilisation par le biais de solutions SSO ou CASB.

- Sensibiliser les équipes aux enjeux et à la manière dont ils les affectent.

Dans un rapport de Dashlane datant de 2024, 39 % des employés ont admis utiliser des applications non géréeset 37 % des applications d'entreprise n'étaient pas protégées par un système d'authentification unique. Il s'agit là d'un point faible majeur en matière de sécurité.

L'informatique fantôme n'est pas près de disparaître. Mais avec les bons contrôles, vous pouvez transformer ce risque en avantage concurrentiel.

Liste de contrôle pour l'évaluation des outils

Il ne fait aucun doute que les outils de réunion IA sont là pour rester. Ils ont déjà révolutionné la façon dont nous prenons des notes de réunion, et ils sont en train de révolutionner la façon dont nous utilisons ces notes (pensez aux synchronisations CRM automatiques, aux agents IA, aux suivis et aux tâches assignées). La vraie question est la suivante : quelles sont les IA qui ont leur place dans votre pile - et quelles sont celles qui n'en ont pas ?

Dans une enquête réalisée par Zerify en 2023, 97 % des professionnels de l'informatique se sont dits préoccupés par la confidentialité des données de vidéoconférence, 97 % des professionnels de l'informatique se sont déclarés préoccupés par la confidentialité des données de vidéoconférencetandis que 84 % d'entre eux craignaient qu'une violation n'entraîne la perte de données IP sensibles. C'est pourquoi chaque responsable informatique devrait procéder à une évaluation des outils pour s'assurer qu'ils sont conformes, utiles et sûrs.

Voici ce que tout responsable informatique devrait rechercher lorsqu'il évalue un assistant de réunion, qu'il s'agisse de tl;dv, Fireflies, Otter.ai, Fathom ou de toute autre plateforme future que votre équipe serait tentée d'essayer.

1. Profondeur de l'intégration (et pas seulement largeur)

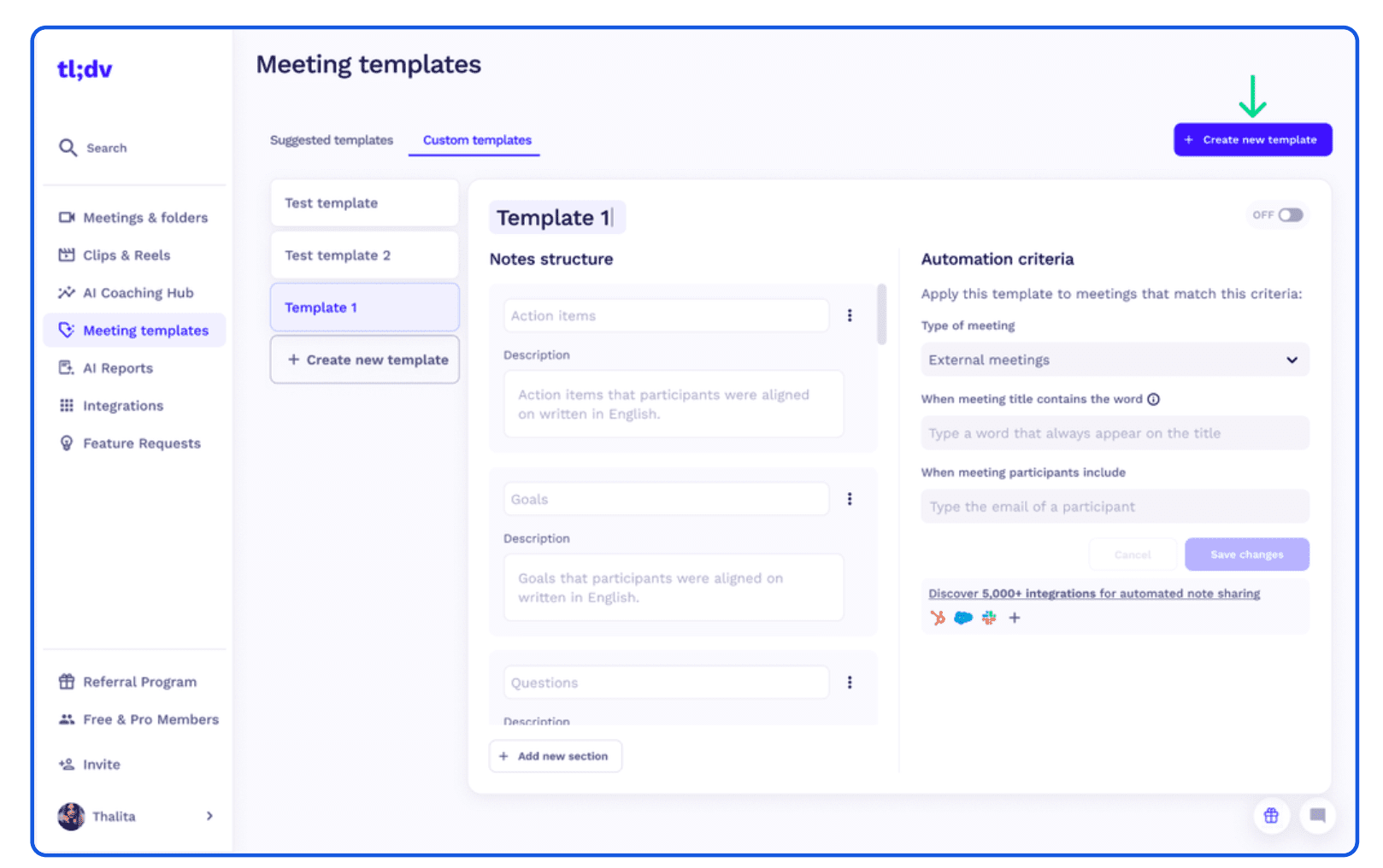

De nombreux outils se félicitent du nombre d'intégrations qu'ils proposent. C'est évidemment une bonne chose. Plus il y a d'outils intégrés, plus vos outils sont susceptibles d'être inclus et la mise en place de flux de travail devient dix fois plus facile. tl;dv, par exemple, s'intègre à plus de 5 000 outils, dont des centaines de CRM, d'outils de gestion de projet et de plates-formes de collaboration.

Mais quelle est la profondeur de ces intégrations ? Une intégration très poussée entre tl tl;dv et HubSpot va beaucoup plus loin que vingt intégrations superficielles entre tl;dv et 20 CRM différents. Pour tl;dv, c'est une bonne chose d'avoir les deux.

Mais d'une manière générale, les responsables informatiques devraient se poser la question :

- L'outil s'intègre-t-il à vos systèmes principaux tels que le CRM, la gestion de projet, le stockage en nuage ?

- Pouvez-vous contrôler le comportement de ces intégrations ?

- Est-il en lecture seule, en écriture ou bidirectionnel ?

Un bon conseil est d'éviter les outils qui synchronisent les données sans vous donner de visibilité ou de contrôle de version. tl;dv, par exemple, vous permet de créer des modèles de notes de réunion afin que celles-ci soient organisées exactement comme vous le souhaitez. Ces modèles peuvent ensuite être synchronisés automatiquement avec les systèmes de gestion de la relation client (CRM) afin de remplir les champs exacts dont vous avez besoin. Il ne s'agit pas d'un simple copier/coller, mais d'un moyen efficace de remplir exactement ce dont vous avez besoin, sans aucune difficulté manuelle.

2. Contrôles et autorisations de l'administrateur

Les responsables des technologies de l'information doivent également s'intéresser aux contrôles et aux autorisations des administrateurs. Demandez :

- Pouvez-vous gérer les utilisateurs via SSO, SCIM ou un accès basé sur les rôles ?

- Existe-t-il un tableau de bord d'administration avec des analyses, des informations sur l'utilisation et une visibilité sur l'ensemble de l'outil ?

- Pouvez-vous désactiver ou restreindre l'accès aux enregistrements et aux transcriptions au niveau d'une équipe ou d'un domaine ?

S'il n'y a pas de panneau d'administration, vous n'avez aucun contrôle. C'est un risque immédiat.

Avec tl;dv, les administrateurs disposent d'un contrôle total. Non seulement ils peuvent enregistrer et partager automatiquement toutes les conversations de leur équipe (même lorsque l'administrateur n'est pas présent ou même invité), mais ils peuvent également empêcher la suppression. Cela signifie qu'un directeur commercial peut empêcher ses représentants de supprimer accidentellement (ou intentionnellement) des appels. Cela évite à votre équipe de perdre accidentellement des données tout en empêchant les acteurs malveillants d'agir.

3. Politiques personnalisées de conservation des données

Plus de questions à poser aux responsables informatiques concernant les politiques de conservation des données personnalisées :

- Pouvez-vous définir des délais de conservation par défaut (par exemple, suppression automatique après 30/60/90 jours) ?

- Pouvez-vous appliquer des politiques différentes à des équipes différentes (par exemple, les ventes par rapport au service juridique) ?

Les organisations ayant des exigences strictes en matière de conformité (en particulier dans les domaines de la finance, du droit et de la santé) ont besoin d'un contrôle total sur le cycle de vie des données, et pas seulement d'un bouton "supprimer tout".

La plupart des solutions d'entreprise proposent des politiques de conservation des données plus souples, mais c'est un point qui mérite d'être vérifié. Vous ne voudriez pas vous engager sans en avoir une.

4. Journaux d'audit et suivi de l'activité des utilisateurs

Un élément subtil qui aide radicalement les responsables informatiques à choisir le bon outil est la possibilité ou non de suivre l'activité des utilisateurs. Cela permet aux informaticiens de savoir quelles sont les fonctionnalités utilisées, quels sont les aspects de l'outil qui apportent le plus de valeur ajoutée et quels sont ceux qui ne sont pas du tout utilisés. C'est un excellent moyen de contrôler ce qui nécessite davantage de formation, d'intégration ou d'incitation, par opposition à ce qui peut être purement et simplement supprimé.

Pensez à ces questions lorsque vous choisissez un outil pour votre équipe ou votre organisation :

- Pouvez-vous voir qui a accédé à quoi, quand et quelles actions il a entreprises ?

- Êtes-vous alerté en cas d'accès non autorisé ou d'exportation de données ?

Si la plateforme propose des journaux exportables pour les audits de sécurité, c'est encore mieux !

5. Droits d'exportation, de suppression et de téléchargement

Personne ne veut d'un outil sans possibilité d'exportation ou de téléchargement. Si les enregistrements sont bloqués à l'intérieur de la plateforme, ils ne sont pas vraiment utiles. Veillez toujours à vérifier les droits d'exportation, de suppression et de téléchargement avant de souscrire à un plan restrictif pour l'ensemble de votre organisation.

- Pouvez-vous télécharger des transcriptions et des enregistrements dans des formats structurés (par exemple JSON, CSV, MP4) ?

- Est-il possible de supprimer complètement les données relatives aux réunions, et pas seulement de les "masquer" de l'interface utilisateur ?

Cela devient critique en cas de droit à l'oubli (GDPR), de départ d'un employé ou de retrait légal.

La bonne plateforme doit faciliter la mise en conformité, et non la compliquer. Et elle doit fonctionner avec votre pile de sécurité, et non pas la contourner. Cette liste de contrôle est votre première ligne de défense contre tout outil potentiellement dangereux.

Formation des employés et directives d'utilisation

Même l'outil le plus sûr au monde ne peut vous protéger d'un utilisateur mal formé.

Votre équipe sait peut-être comment enregistrer les réunions, mais sait-elle quand elle doit le faire, comment le divulguer et ce qu'il advient des données par la suite?

En tant que responsable informatique, votre rôle n'est pas seulement d'approuver les outils, mais aussi de définir les normes relatives à leur utilisation responsable. En fait, vous devez vous assurer que tous les membres de votre organisation savent comment utiliser ces outils sans risquer de compromettre les données et la vie privée. C'est particulièrement important lorsque vous avez affaire à des données clients sensibles.

Fixer les règles de base

Inclure des conseils sur :

- Quand est-il approprié d'enregistrer (par exemple, réunions internes ou appels de clients) ?

- Quelles sont les Les plateformes approuvées

- Qui est propriétaire de l'enregistrement - l'utilisateur ? L'entreprise ? A l'entreprise ?

- Comment les enregistrements et les résumés peuvent-ils (ou non) être partagés ? les enregistrements et les résumés peuvent (ou ne peuvent pas) être partagés

L'un des moyens les plus rapides et les plus simples d'y parvenir consiste à publier une brève "fiche d'aide sur la politique d'enregistrement" et à l'intégrer à la formation initiale des nouveaux employés et des cadres.

Enseigner le consentement comme une bonne pratique

Même dans les régions à parti unique, il faut renforcer la transparence active:

- Toujours informer les participants que l'enregistrement est en cours

- Utiliser des outils qui affichent des indicateurs visuels clairs (par exemple, des bannières, des alertes, des messages verbaux).

- Renforcer le respect des conversations confidentielles ou des moments délicats

Les employés qui utilisent des outils gratuits qui n'affichent pas d'avertissement visuel ou sonore de consentement constituent un signal d'alarme important qu'il convient de traiter rapidement. C'est encore plus vrai lors des appels de clients, où vous risquez de divulguer des informations sensibles sur des personnes ou des entreprises autres que les vôtres.

Questions de formation

L'utilisateur final est souvent considéré comme le maillon le plus faible de la chaîne de sécurité, plus de 90 % des incidents de sécurité impliquant une erreur humaine. En outre, 30 % des violations impliquent des acteurs internes, qu'ils soient malveillants ou simplement inconscients.

En d'autres termes, ce n'est pas votre outil qui pose problème. C'est votre employé le moins formé qui l'est.

Pour y remédier, les employés ont besoin d'une formation, d'un accompagnement et de bonnes pratiques à suivre. L'avantage des enregistreurs de réunions AI est qu'il devient facile de partager leur utilisation. Vous pouvez utiliser l'outil lui-même pour former les autres.

Faire de l'utilisation responsable la règle par défaut

Dans la mesure du possible, automatisez les meilleures pratiques. Vous pouvez utiliser des outils qui demandent le consentement et proposent une suppression automatique par défaut pour limiter l'accumulation de données. De même, en fournissant des modèles d'avis de non-responsabilité que les employés peuvent copier et coller, vous pouvez éviter un grand nombre de ces problèmes.

Cependant, un bon outil demandera déjà de lui-même l'autorisation aux autres participants à la réunion. Vous n'aurez pas besoin de lever le petit doigt.

Un exemple simple pourrait être le suivant : "Cette réunion est enregistrée pour faciliter la prise de notes et la documentation interne. Veuillez nous faire savoir si vous préférez ne pas être enregistré."

Plus vous facilitez l'adoption d'un bon comportement, plus les gens sont susceptibles de s'y conformer.

C'est pourquoi tl;dv envoie des courriels avant les réunions pour obtenir une autorisation. Certains outils qui se connectent à mi-parcours proposent une fenêtre contextuelle pour annoncer qu'ils enregistrent, mais ils n'offrent pas beaucoup de possibilités de rejet. Si vous n'aimez pas cela, il vous suffit de quitter l'appel ou de demander à l'administrateur d'arrêter.

Le paysage juridique

L'enregistrement d'une réunion n'est pas seulement une action technique, c'est aussi une action juridique. Et selon l'endroit où se trouvent les participants, votre entreprise peut se retrouver dans une situation délicate si elle n'est pas gérée correctement.

C'est là que de nombreuses équipes - en particulier celles qui sont réparties dans le monde entier - sont prises au dépourvu.

Lois sur le consentement : Unipartite ou bipartite

- Aux États-Unis, 38 États appliquent des lois sur le consentement unique, ce qui signifie qu'une seule personne doit être informée de l'enregistrement de l'appel.

- Mais 11 États (dont la Californie, la Floride et la Pennsylvanie) exigent un consentement bipartite (ou multipartite).

- Dans l'UE, en vertu du GDPR, un consentement explicite est généralement requis pour les enregistrements, en particulier si des informations personnelles ou d'identification sont capturées.

- L'APPI (Japon) et la LPRPDE (Canada) imposent des normes tout aussi strictes en matière de protection de la vie privée et de divulgation d'informations.

Si votre outil commence à enregistrer automatiquement, sans demander ou recueillir le consentement, vous risquez d'enfreindre la loi sans le savoir.

Les transcriptions peuvent-elles être légalement découvertes ?

Oui. Dans de nombreuses juridictions, les enregistrements, les transcriptions et les résumés générés par l'IA peuvent être considérés comme communicables dans le cadre de procédures judiciaires ou d'enquêtes internes.

En d'autres termes :

- Toute inexactitude dans les résumés de l'IA pourrait être problématique

- Les données doivent être stockées en toute sécurité et pouvoir être récupérées en cas de besoin.

- Vous pouvez être tenu d'effacer ou de produire des transcriptions spécifiques en vertu d'une obligation légale.

Même si ce n'est pas exactement la même chose, Sam Altman, fondateur d'OpenAI, vient d'admettre quelque chose de similaire : tout ce que vous dites à ChatGPT peut être et sera utilisé contre vous au tribunal.

Résumés AI ≠ Dossiers juridiques

Bien que de nombreux outils résument automatiquement les réunions, les résumés sont des interprétations et non des faits. Si vos équipes s'appuient sur ces résumés comme seuls "enregistrements" de la conversation, cela pourrait conduire à des litiges, en particulier dans les domaines juridiques ou sensibles pour les ressources humaines.

Assurez-vous que vos employés sont au courant :

- Les résumés d'IA sont utiles, mais pas définitifs

- Pour les réunions critiques en matière de conformité, l'enregistrement original et la transcription sont ce qui compte

Ce que les services informatiques devraient faire

- Veiller à ce que tous les outils permettent de mettre en place des mécanismes de consentement tenant compte des spécificités régionales

- Conserver un journal d'audit du consentement avec l'horodatage de chaque réunion.

- Sensibiliser les équipes à la possibilité de découvrir légalement les transcriptions et les enregistrements

- Plus de transparence, pas moins

N'oubliez pas que la conformité ne consiste pas seulement à cocher des cases, mais aussi à protéger la réputation de votre entreprise, la confiance de vos employés et votre assise juridique.

Considérations relatives aux performances, au stockage et aux coûts

Les assistants de réunion IA peuvent sembler être des outils "prêts à l'emploi", mais sous le capot, ils peuvent discrètement accumuler des charges de données massives, des coûts de stockage et des problèmes de performance.

En tant que responsable des technologies de l'information, vous n'êtes pas seulement chargé d'approuver l'outil, vous êtes aussi responsable de ce qui se passe lorsqu'il est mis à l'échelle.

Qui est propriétaire des données ? Vous ou le fournisseur ?

Ce n'est pas toujours clair. Certains fournisseurs conservent le droit de stocker ou de traiter indéfiniment les données relatives à vos réunions, en particulier dans le cadre d'accords de licence gratuite. Posez toujours la question :

- Les données de vos réunions sont-elles portables ?

- Peut-on l'exporter dans des formats utilisables (par exemple MP4, TXT, JSON) ?

- Pouvez-vous révoquer l'accès ou demander la suppression dans tous les systèmes ?

Veillez à rechercher des fournisseurs qui proposent des accords sur le traitement des données (DPA) et qui définissent clairement les limites de la propriété des données.

En creusant un peu, vous pouvez généralement trouver ce que vous cherchez en ligne. Si ce n'est pas le cas, la plupart des entreprises vous le diront lors d'un entretien de vente. Si elles ne savent pas ou choisissent de ne pas répondre, c'est le signe que vous devriez chercher ailleurs.

Combien de temps les enregistrements sont-ils conservés ?

- Existe-t-il des délais de conservation par défaut?

- Pouvez-vous définir des politiques d'expiration personnalisées par équipe, région ou cas d'utilisation ?

- La plateforme permet-elle de nettoyer ou de signaler automatiquement les données périmées ?

Le stockage à long terme de fichiers vidéo et de transcriptions peut discrètement gonfler votre utilisation du cloud. Pire encore, il peut laisser traîner vos données sensibles pendant des années.

Les pièges des coûts cachés

Les plans gratuits s'accompagnent souvent de coûts invisibles, notamment en termes de sécurité et de respect de la vie privée.

- Minutes de transcription limitées

- Intégrations plafonnées (par exemple, synchronisation CRM uniquement pour les niveaux payants)

- Surcharges par utilisateur ou par enregistrement

Si l'utilisation est étendue à plusieurs services, assurez-vous que l'outil choisi est bien adapté :

- Offre des niveaux de prix pour les entreprises avec une flexibilité de volume

- Il n'y a pas de frais soudains par siège pour les fonctions en aval telles que l'accès administrateur, le SSO ou la rétention.

N'oubliez jamais que le coût moyen d'une violation de données atteindra 4,45 millions de dollars en 2023, soit une augmentation de 15 % en seulement trois ans. Le fait de négliger le stockage sécurisé ou la suppression correcte des données n'est pas une économie, c'est une responsabilité. En gardant cette statistique à l'esprit, vous y réfléchirez peut-être à deux fois avant d'opter pour un outil moins cher uniquement en raison de son prix.

La performance sous pression

L'effectif n'est pas la seule chose qui compte lorsqu'il s'agit d'évolutivité. Votre assistant IA doit être performant, même lorsque plus de 20 représentants enregistrent des appels en même temps. Pensez-y :

- L'outil gère-t-il les enregistrements simultanés au sein de grandes équipes ?

- La transcription se fait-elle en temps réel ou est-elle retardée en cas de charge ?

- Les intégrations ralentissent-elles lorsqu'elles sont liées à des plateformes lourdes comme Salesforce ou HubSpot ?

Ce qu'il faut en retenir ? Ne vous contentez pas de regarder comment fonctionne un outil de réunion, regardez aussi ce qu'il coûte, ce qu'il stocke et comment il évolue. En effet, au niveau de l'entreprise, les petites inefficacités se multiplient rapidement.

Référence rapide:🚩Red Flags🚩to Look Out For

Avant d'approuver (ou d'hériter) d'un assistant de réunion IA, voici une liste de drapeaux rouges qui devraient immédiatement inquiéter tout responsable informatique :

🚩 Pas de politique de cryptage

Si la plateforme n'indique pas clairement comment elle chiffre les données en transit et au repos, il faut supposer qu'elle ne le fait pas.

🚩 Absence de flux de travail pour le consentement

Pas d'invite automatique au consentement ? Pas d'indicateurs d'enregistrement visibles ? Pas de piste d'audit ? C'est une responsabilité juridique en devenir.

🚩 Données stockées en dehors de votre région

Le fait d'utiliser par défaut des serveurs américains ou internationaux sans vous laisser le choix constitue une violation de la souveraineté des données et peut enfreindre le GDPR ou l'APPI.

🚩 Pas de tableau de bord de l'administrateur ni de visibilité de l'utilisateur

Si vous ne pouvez pas voir comment l'outil est utilisé dans votre organisation, ou contrôler l'accès par équipe, rôle ou région, vous volez à l'aveuglette.

🚩 Aucun paramètre de suppression ou de conservation des données

Si les transcriptions et les enregistrements sont stockés "pour toujours" par défaut, vous accumulez une dette de conformité à long terme.

🚩 Les résumés AI sont utilisés comme documents finaux

Les résumés sont utiles, mais ils restent des interprétations. S'y fier sans les étayer par des transcriptions brutes peut conduire à de fausses déclarations, en particulier dans le cadre de litiges ou d'enquêtes.

🚩 Pas d'exportabilité ou de portabilité

Pouvez-vous extraire les données dans des formats utilisables si vous décidez de changer de plateforme ? Si ce n'est pas le cas, vous êtes bloqué, ou pire, à la merci du fournisseur.

🚩 Plans gratuits sans politique claire en matière de données

Si l'inscription est gratuite et rapide, il est probable que vos employés l'aient déjà fait. Cela signifie que vos données se trouvent peut-être déjà quelque part en dehors de votre périmètre de sécurité. Cette question ne peut être résolue que par l'éducation et peut-être par un audit technique anonyme.

Utilisez cette liste comme un test interne. Si un outil déclenche un ou deux (ou plus) de ces signaux d'alarme, considérez-le comme dangereux.

Ce que tout responsable informatique devrait faire ensuite

Les assistants de réunion IA ne vont nulle part. Et cela ne devrait pas être un cauchemar, même pour les responsables informatiques. En fait, c'est une bonne chose.

Ils peuvent rationaliser les flux de travail, améliorer l'engagement des clients et éliminer la corvée de la prise de notes manuelle. Mais ils introduisent également une nouvelle catégorie de risques : des outils invisibles capturant des conversations sensibles, les stockant on ne sait où et opérant bien en dehors de vos cadres de gouvernance.

La solution n'est pas de les bloquer. Il faut s'approprier le déploiement.

Voici cinq mesures simples que vous pouvez mettre en œuvre à partir de cet article :

Créer une liste approuvée d'outils d'enregistrement

Plateformes Vet pour la sécurité, le traitement du consentement, le lieu de stockage et les certifications de conformité (GDPR, SOC 2, HIPAA, etc.).Établir des directives d'utilisation à l'échelle de l'entreprise

Définir quand l'enregistrement est approprié, ce qui doit être divulgué et comment les enregistrements/transcriptions doivent être partagés ou stockés.Normaliser les processus de consentement

Rendre les invites de consentement et les pistes d'audit non négociables, même dans les juridictions où le consentement est unipartite.Définir des politiques claires en matière de données

Automatiser les délais de suppression. Segmenter l'accès par rôle. Suivre l'évolution de la situation grâce à des journaux d'audit.Formez vos équipes et facilitez les bons gestes

Équipez les employés de modèles, d'avis de non-responsabilité et de repères visuels. Choisissez des outils qui facilitent la mise en conformité.

L'essor des outils de réunion basés sur l'IA est une opportunité pour l'informatique de jouer un rôle de leader. L'adoption de la technologie est une chose, mais la gestion des données est encore plus critique, et elle devient de plus en plus vitale au fil des ans.

La bonne politique d'enregistrement protège votre personnel, vos données et votre réputation.

Donc, avant que votre équipe n'enregistre, assurez-vous que le service informatique fasse une pause et établisse les règles.

FAQ pour les responsables informatiques : Questions clés avant d'approuver les enregistrements de réunions

Est-il légal pour mon équipe d'enregistrer des réunions sans consentement ?

Cela dépend de l'endroit où se trouvent les participants.

Aux États-Unis, 11 États exigent un consentement bipartite (multipartite).

Dans l'UE, le GDPR exige généralement un consentement explicite et informé.

Au Japon, l'APPI applique des lois strictes en matière de traitement des données.

Meilleure pratique : Utilisez toujours des outils qui intègrent des invites de consentement et des journaux d'audit.

Même si ce n'est pas une obligation légale stricte dans votre juridiction, il est toujours bon de demander la permission avant d'enregistrer quelqu'un (quelles que soient les circonstances).

Quels sont les principaux risques de sécurité liés aux assistants de réunion IA ?

Les principaux risques sont les suivants :

Shadow IT (outils non autorisés contournant la gouvernance informatique)

Enregistrements stockés dans des régions non conformes

Cryptage médiocre ou manquant

Pas de visibilité de l'administrateur ni de contrôle des données

Cela peut entraîner des violations de données, des amendes pour non-conformité et des risques juridiques.

Les résumés générés par l'IA peuvent-ils être utilisés comme documents juridiques ?

Pas de manière fiable. Les résumés d'IA sont des interprétations et non des transcriptions. Ils peuvent déformer ou omettre des détails essentiels et ne doivent pas être utilisés comme seule source de vérité dans les affaires juridiques ou de ressources humaines.

Que dois-je rechercher lorsque j'évalue un outil d'assistant de réunion ?

Commencez par ces éléments essentiels :

Cryptage des données (en transit + au repos)

Flux de travail de consentement tenant compte des régions

Tableau de bord administratif avec visibilité de l'utilisation

Contrôles d'accès basés sur les rôles

Conservation, suppression et exportation des données

Conformité SOC 2 / GDPR / HIPAA / APPI

Comment puis-je réduire le risque que les employés utilisent des outils non approuvés ?

Éduquer, ne pas punir.

Créer une liste d'outils approuvés

Utiliser SSO/CASB pour contrôler l'utilisation des applications

Partager des politiques claires et des guides d'accueil

Expliquer les risques en termes simples et concrets

Les enregistrements de réunions sont-ils considérés comme des "données sensibles" ?

Absolument, ils en contiennent souvent :

Informations personnelles identifiables (IPI)

Propriété intellectuelle (PI)

Discussions stratégiques internes

Elles relèvent de la plupart des réglementations en matière de protection de la vie privée et doivent être traitées comme n'importe quelle autre source de données sensibles.

Qui est propriétaire des données relatives aux réunions - l'employé, l'outil ou l'entreprise ?

Dans l'idéal, votre entreprise le fait, mais seulement si :

Vous avez signé un accord sur le traitement des données (DPA) en bonne et due forme.

L'outil permet d'exporter et de supprimer des données

Vous avez explicitement défini la propriété dans votre politique interne.

Combien de temps les enregistrements doivent-ils être conservés ?

Seulement le temps nécessaire.

La meilleure pratique consiste à définir des politiques de conservation par défaut (par exemple, suppression automatique après 30/60/90 jours) et à les personnaliser en fonction de l'équipe (par exemple, les ventes par rapport au service juridique). Stockage à long terme = risque à long terme.